نحوه محافظت از مشاغل در برابر حملات BEC

مجرمان سایبری دائما در جستجوی راه های جدیدی برای حمله به شرکت ها هستند. در چند سال گذشته ، آنها به طور فزاینده ای به حملات ایمیل سازش نامه الکترونیکی (BEC) متوسل شده اند که مکاتبات شرکت ها را هدف قرار می دهند.

مرکز شکایت جرائم اینترنتی ایالات متحده (IC3) به تنهایی 23،775 مورد از این قبیل حوادث را در سال 2019 به FBI گزارش داد – یک افزایش. از 3500 مورد از سال 2018 ، به علاوه افزایش خسارت از 1.2 میلیارد دلار به 1.7 میلیارد دلار.

حمله BEC چیست؟

حمله BEC به عنوان یک کارزار تبلیغاتی در زمینه جرایم سایبری هدفمند تعریف شده است که توسط:

- آغاز می شود. تبادل نامه با یک کارمند شرکت ، یا گرفتن یک موجود موجود ؛

- جلب اعتماد کارمند ؛

- تشویق اقداماتی که برای منافع شرکت یا مشتریانش ضرر دارد.

معمولاً اقدامات مربوط به انتقال است. بودجه به حساب های مجرمان یا ارسال پرونده های محرمانه ، اما نه همیشه. به عنوان مثال ، کارشناسان ما اخیراً با درخواستی روبرو شده اند که به نظر می رسد از مدیرعامل یک شرکت گرفته شده است ، و دستورالعمل ارسال کدهای کارت هدیه در پیام های متنی را به برخی از شماره های تلفن ارسال می کند.

اگرچه تلاش های BEC اغلب از ترفندهای به سبک فیشینگ استفاده می کند ، اما حمله تا حدودی پیشرفته تر ، با یک پا تخصص در فن آوری و دیگری در مهندسی اجتماعی. علاوه بر این ، تکنیک های استفاده شده از نوع هستند: پیام ها حاوی هیچ پیوند و پیوست های مخرب نیستند ، اما مهاجمان سعی می کنند مشتری نامه و به همین ترتیب گیرنده را فریب دهند که نامه الکترونیکی را مشروع بداند. این مهندسی اجتماعی است که نقش اصلی را بازی می کند.

برداشت دقیق از داده ها درباره قربانی معمولاً قبل از حمله است. مرتکب بعداً از آن برای جلب اعتماد خود استفاده می کند. مکاتبات ممکن است از دو یا سه پیام تشکیل شده باشد ، یا ممکن است چندین ماه طول بکشد.

در یک یادداشت جداگانه ، حملات چند مرحله ای BEC ، که سناریوها و فناوریهای مختلفی را با هم ترکیب می کنند ، قابل ذکر است. به عنوان مثال ، مجرمان سایبری ممکن است ابتدا اعتبار یک کارگر معمولی را با استفاده از فیشینگ نیزه به سرقت برده و سپس حمله به یک کارمند با رتبه بالاتر این شرکت را انجام دهند.

سناریوهای حمله مشترک BEC

کاملا چند سناریو حمله BEC در حال حاضر وجود دارد ، اما مجرمان سایبری برای همیشه افراد جدیدی را اختراع می کنند. طبق مشاهدات ما ، بیشتر موارد به یکی از چهار نوع قابل کاهش است:

- جعلی در خارج از مهمانی. مهاجمان نماینده سازمانی را که شرکت گیرنده با آن کار می کند جعل هویت می کنند. گاهی اوقات این یک شرکت واقعی است که شرکت قربانی در واقع با آن تجارت می کند. در موارد دیگر ، مجرمان سایبری با تظاهر به نمایندگی از یک شرکت جعلی سعی در فریب قربانیان ساده لوح یا بی احتیاط می کنند.

- دستورالعمل از رئیس. در اینجا ، مجرمان سایبری با استفاده از ترفندهای فنی یا مهندسی اجتماعی پیام جعلی به نام مدیر (معمولاً عالی رتبه) ایجاد می کنند.

- پیام از وکالت. کلاهبرداران فوراً و مهمتر از همه مطالب محرمانه و یا داده های حساس را به یک کارمند عالی رتبه (گاهی اوقات حتی مدیرعامل) می نویسند. اغلب آنها یک پیمانکار را مانند یک حسابدار خارجی ، تأمین کننده یا یک شرکت لجستیکی جعل هویت می کنند. با این حال ، اکثر شرایط که نیاز به پاسخ فوری و محرمانه دارند ماهیت قانونی دارند ، بنابراین پیام ها معمولاً به نام وکیل یا موسسه حقوقی ارسال می شوند.

- Hijack E-mail . شخص متجاوز به نامه های کارمند دسترسی پیدا می کند ، یا دستورالعمل انتقال وجوه یا ارسال داده را صادر می کند ، یا مکاتبات را با افراد مجاز برای انجام این کار آغاز می کند. این گزینه به ویژه خطرناک است زیرا مهاجم می تواند پیام های خود را در صندوق ورودی مشاهده کند و تقلید از سبک ارتباطات کارمند را آسان تر کند.

تکنیک های حمله BEC

حملات BEC نیز از دیدگاه تکنولوژیکی در حال توسعه است. اگر در سال 2013 آنها از حساب های ایمیل ربوده شده مدیر عاملان یا CFO استفاده می کردند ، امروز آنها به طور فزاینده به تقلید موفقیت آمیز از شخص دیگری از طریق ترکیبی از زیربنایی فنی ، مهندسی اجتماعی و بی احتیاطی از جانب قربانی اعتماد می کنند. در اینجا ترفندهای اساسی فنی آنها به کار رفته است:

- فرستنده پست الکترونیکی که کلاهبرداری می کند . کلاهبردار هدر نامه های ایمیل را فریب می دهد. در نتیجه ، به عنوان مثال ، پیام ارسال شده از [email protected] به نظر می رسد که از صندوق [email protected] در صندوق ورودی قربانی آمده است. این روش تغییرات زیادی دارد و می توان هدرهای مختلف را به روشهای مختلف تغییر داد. خطر اصلی این روش حمله این است که مهاجمان نه تنها می توانند هدر پیام ها را دستکاری کنند – به دلایل مختلف ، فرستندگان مشروع نیز می توانند این کار را انجام دهند.

- حوزه های ظاهری. جرائم سایبری نام دامنه ای را که بسیار شبیه قربانی است ، ثبت می کند. به عنوان مثال ، com به جای مثال.com . در مرحله بعد ، پیامهایی از این نشانی [email protected] ارسال می شود به این امید که یک کارمند بی دقتی نتواند دامنه جعلی را کشف کند. مشکل در اینجا نهفته است که مهاجم واقعاً صاحب دامنه جعلی است ، بنابراین اطلاعات مربوط به فرستنده تمام چک های امنیتی سنتی را منتقل می کند.

- Mailsploits . آسیب پذیری های جدید همیشه در مشتری های ایمیل مشاهده می شود. بعضی اوقات می توان از آنها استفاده کرد تا مشتری را مجبور به نمایش نام کاذب یا آدرس فرستنده کند. خوشبختانه ، چنین آسیب پذیری ها به سرعت مورد توجه شرکت های infosec قرار می گیرند و به راه حل های امنیتی امکان ردیابی استفاده از آنها و جلوگیری از حملات را می دهند.

- ربودن پست الکترونیکی. مهاجمان دسترسی کامل به یک حساب پستی می گیرند و از این طریق می توانند پیامهایی ارسال کنند که تقریباً قابل تشخیص از موارد واقعی نیستند. تنها راه محافظت خودکار در برابر این نوع حمله ، استفاده از ابزارهای یادگیری ماشینی برای تعیین حق چاپ ایمیل است.

مواردی که ما با آنها روبرو شده ایم

ما به محرمانه بودن مشتریان خود احترام می گذاریم ، بنابراین موارد زیر پیام واقعی نیستند بلکه نمونه هایی هستند که برخی از ویژگی های مشترک BEC را نشان می دهد.

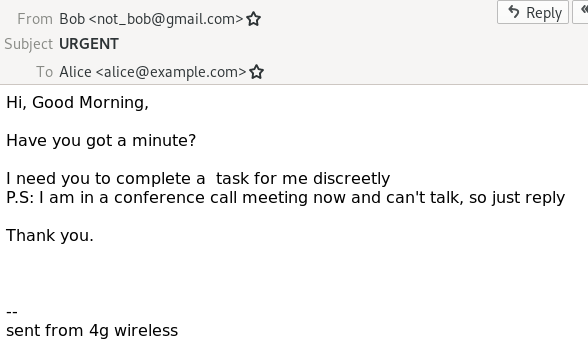

نام کاذب

مهاجم سعی می کند با یک قربانی بالقوه ارتباط برقرار کند و رئیس خود را معرفی کند. به طوری که گیرنده سعی در تماس با افسر ارشد واقعی نداشته باشد ، کلاهبردار هم فوریت درخواست و هم غیرقابل دسترسی فعلی رئیس را از طریق کانالهای ارتباطی دیگر برجسته می کند:

A نگاه دقیق نشان می دهد که نام فرستنده (باب) با آدرس ایمیل واقعی مطابقت ندارد ( [email protected] ). در این حالت ، مهاجم فقط نامی را نشان می دهد که هنگام باز کردن پیام نمایش داده می شود. این نوع حمله بویژه در دستگاه های تلفن همراه مؤثر است ، که به طور پیش فرض فقط نام فرستنده را نشان می دهند ، نه آدرس آنها.

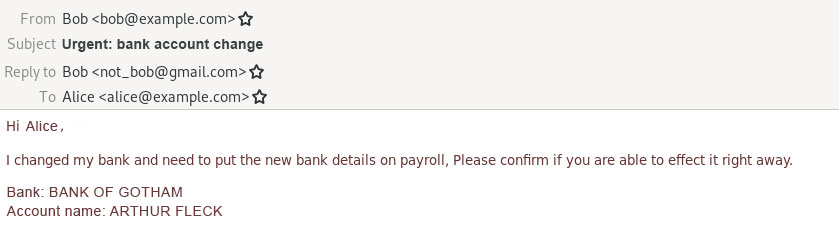

آدرس جعلی

سایبر جرم از یک کارمند حسابداری می خواهد که مجاز به تغییر جزئیات بانک است ، و می نویسد:

در اینجا ، سرصفحه پیام تغییر یافته به گونه ای که مشتری هم نام و هم آدرس ایمیل کارمند قانونی را نشان می دهد ، اما نامه الکترونیکی مهاجم داده می شود. به عنوان پاسخ به آدرس. در نتیجه ، پاسخ به این پیام به [email protected] ارسال می شود. بسیاری از مشتریان به طور پیش فرض قسمت پاسخ به فیلد را پنهان می کنند ، بنابراین این پیام حتی در بازرسی نزدیک نیز واقعی به نظر می رسد. از نظر تئوری ، با پیکربندی صحیح SPF ، DKIM و DMARC روی سرور پست الکترونیکی ، می توان حمله ای را با استفاده از چنین پیامکی متوقف کرد.

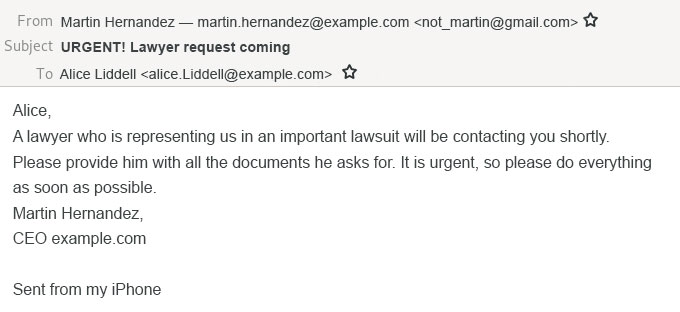

کلاهبرداری شبح

مهاجم ، وانمود می کند که مدیر است ، نیاز کارمند را تحت تأثیر قرار می دهد. برای همکاری با یک وکیل جعلی ، که ظاهراً به زودی در تماس خواهد بود:

در اینجا ، قسمت فرستنده نه تنها نام ، بلکه آدرس ایمیل پست الکترونیکی . نه بیشترین تکنیک برش ، اما هنوز هم بسیاری از افراد به این دلیل سقوط می کنند ، به خصوص اگر آدرس واقعی روی صفحه گیرنده نمایش داده نشود (به عنوان مثال ، به این دلیل که خیلی طولانی است).

دامنه Lookalike

یک مجرمان سایبری دیگر. سعی می کند مبادله نامه الکترونیکی با یک کارمند شرکت راهاندازی کند:

این نمونه ای از روش حوزه lookalike است ، که در بالا به آن اشاره کردیم. کلاهبردار ابتدا نام دامنه ای مشابه یک مورد اعتماد را ثبت می کند (در این مورد ، examp1e.com به جای მაგალითად.com ) ، و سپس امیدوار است که گیرنده متوجه نشود. [19659003] حملات BEC با مشخصات بالا

تعدادی از گزارش های خبری اخیر حملات BEC را برجسته کرده اند که خسارات قابل توجهی به شرکت ها با اشکال و اندازه های مختلف وارد کرده اند. در اینجا چند مورد جالب توجه وجود دارد:

- یک جرایم سایبری دامنه ای را ایجاد کرد که از یک تولید کننده الکترونیک تایوانی تقلید کند ، و سپس از آن برای ارسال فاکتور به شرکت های بزرگ (از جمله فیس بوک و گوگل) در مدت زمان دو سال استفاده کرد و به جیب 120 دلار درآمد.

- مجرمان سایبری با تظاهر به عنوان یک شرکت ساختمانی ، دانشگاه دانشگاه اورگان جنوبی را ترغیب کردند که نزدیک به 2 میلیون دلار به حساب های ساختگی منتقل کند.

- برخی کلاهبرداران با ثبت نام دامنه ای با نام در مکاتبات بین دو باشگاه فوتبال دخالت می کردند. یکی از آنها اما با پسوند دامنه دیگر. دو باشگاه بوکا جونیورز و پاری سن ژرمن در حال بحث و گفتگو در مورد انتقال یک بازیکن و کمیسیون توافق بودند. در نتیجه ، تقریباً 520،000 یورو به حساب های مختلف جعلی در مکزیک رفت.

- بازوی اروپایی تویوتا بیش از 37 میلیون دلار در برابر مجرمان سایبری به دلیل نتیجه دستورالعمل انتقال جعلی بانکی که یک کارمند به اشتباه آن را قانونی خواند ، از دست داد.

حملات BEC

مجرمان سایبری برای جلب اعتماد و انجام کلاهبرداری از طیف گسترده ای از ترفندهای فنی و روشهای مهندسی اجتماعی استفاده می کنند. با این وجود ، انجام یک سری اقدامات مؤثر می تواند تهدیدات ناشی از حملات BEC را به حداقل برساند:

- SPF را تنظیم کنید ، از امضاهای DKIM استفاده کنید ، و یک سیاست DMARC را برای محافظت از مکاتبات داخلی جعلی اجرا کنید. از نظر تئوری ، این اقدامات همچنین به سایر شرکتها اجازه می دهد نامه های الکترونیکی ارسالی به نام سازمان شما را تأیید کنند (البته با فرض اینکه شرکت ها از این فناوری ها پیکربندی شده باشند). این روش از بعضی جهات کوتاه می آید (مانند عدم امکان جلوگیری از حیله گری ارواح یا دامنه های ظاهری) ، اما هرچه شرکت های بیشتری که از SPF ، DKIM و DMARC استفاده می کنند ، فضای مجرمانه ای کمتری دارند. استفاده از این فن آوری ها به نوعی مصونیت جمعی در برابر بسیاری از انواع عملیات مخرب با هدر پست الکترونیکی کمک می کند.

- به طور دوره ای به کارمندان آموزش دهید تا با مهندسی اجتماعی مقابله کنند. ترکیبی از کارگاه ها و شبیه سازی ها باعث می شود تا کارکنان هوشیار باشند و حملات BEC را که از طریق لایه های دیگر دفاع انجام می شود شناسایی کنند.

- از راه حل های امنیتی برای شکست بسیاری از بردارهای حمله شرح داده شده در این پست استفاده کنید.

راه حل های کسپرسکی با فیلتر محتوا. به خصوص در آزمایشگاه ما ، بسیاری از انواع حملات BEC را شناسایی می کند ، و متخصصان ما بطور مداوم فناوری هایی را برای محافظت بیشتر در برابر پیشرفته ترین و پیشرفته ترین کلاهبرداری ها توسعه می دهند.

.

Comments