آیا سخت افزار منبع باز می تواند ایمنی را تضمین کند؟

با اعتقاد بسیاری از نرم افزار منبع باز امن تر از نرم افزار اختصاصی ، اکنون نیز شاهد تلاش برای اعمال نظریه مشابه برای توسعه سخت افزار هستیم. ماه گذشته ، در سی و ششمین کنفرانس هکرها در کنگره ارتباطات هرج و مرج (36C3) هکرها ، متخصصان اندرو "bunnie" هوانگ ، شان "xobs" کراس ، و تام ماربل شک و تردید در مورد اینکه آیا استفاده از توسعه منبع باز برای حل مشکلات اعتماد در سخت افزار کافی است . هوانگ به طور مفصل در مورد این موضوع صحبت کرد.

تفاوت بین سخت افزار و نرم افزار از نظر اعتماد

ایمنی نرم افزار منبع باز نه تنها در باز بودن آن بلکه در ابزارهای پرکاربردی نیز وجود دارد که به اطمینان از اجرای برنامه شما در آن اطمینان دارد. نقطه پایانی با کد منبع منتشر شده صحیح است. برای مثال برنامه نویسان نرم افزار خود را با گواهی دیجیتال امضا می کنند و سیستم قبل از اجرای نرم افزار بر روی رایانه کاربر ، گواهی را بررسی می کند.

با سخت افزار ، این یک داستان متفاوت است. بدون آنالوگ سخت افزاری برای هشدار یا امضاهای دیجیتالی ، کاربران هیچ ابزاری برای بررسی صحت سخت افزار در برابر اطلاعات منتشر شده درباره آن ندارند. آخرین باری که یک دستگاه یا تراشه در واقع بررسی می شود در کارخانه است. و هرچه فاصله بین بررسی کارخانه و استفاده از دستگاه بیشتر باشد ، احتمال حمله موفقیت آمیز MITM بیشتر می شود.

چه چیزی می تواند به اشتباه انجام شود؟

به طور کلی ، به طور کلی ، هر چیزی ممکن است برای تراشه ها یا کل دستگاه ها بین ترک کارخانه اتفاق بیفتد. و برای اولین بار مورد استفاده قرار می گیرد برای شروع ، می توان سیستم عامل را جایگزین کرد. (مطمئناً ، سیستم عامل در واقع یک مشکل نرم افزاری است ، بنابراین می توان آنرا مورد تأیید قرار داد ، اما شما هنوز باید در هنگام تأیید به سخت افزار متکی باشید.) به همین دلیل هوانگ بر روی مشکلات – تعویض مؤلفه ها ، اصلاحات و کاشت ایمپلنت ها – تمرکز خود را بر روی سخت افزار متمرکز کرد.

افزودن مؤلفه ها

این روزها ، یک ماژول کاملاً غیرمجاز می تواند در اتصال USB کابل شارژ قرار بگیرد. به طور طبیعی ، دست زدن به تجهیزات پیچیده تر کامپوننت که فضای بیشتری را برای کاشت فراهم می کند ، حتی ساده تر است. تنها خبر خوب اینجاست که تشخیص تراشه اضافه شده نسبتاً آسان است.

اجزاء جایگزین

ساده ترین ترفند جایگزینی دستکاری مارک است. یک مثال در زندگی واقعی: یک میکروکنترلر غلط نادرست ، در بررسی بصری ، نشانگر درست (از STMicroelectect) را روی یک تراشه کاملاً متفاوت نشان داد. در آن زمان ، تقلب یک جزء گران قیمت جایگزین ارزان قیمت بود ، اما این جایگزینی می تواند حاوی هر چیزی باشد.

اصلاح تراشه

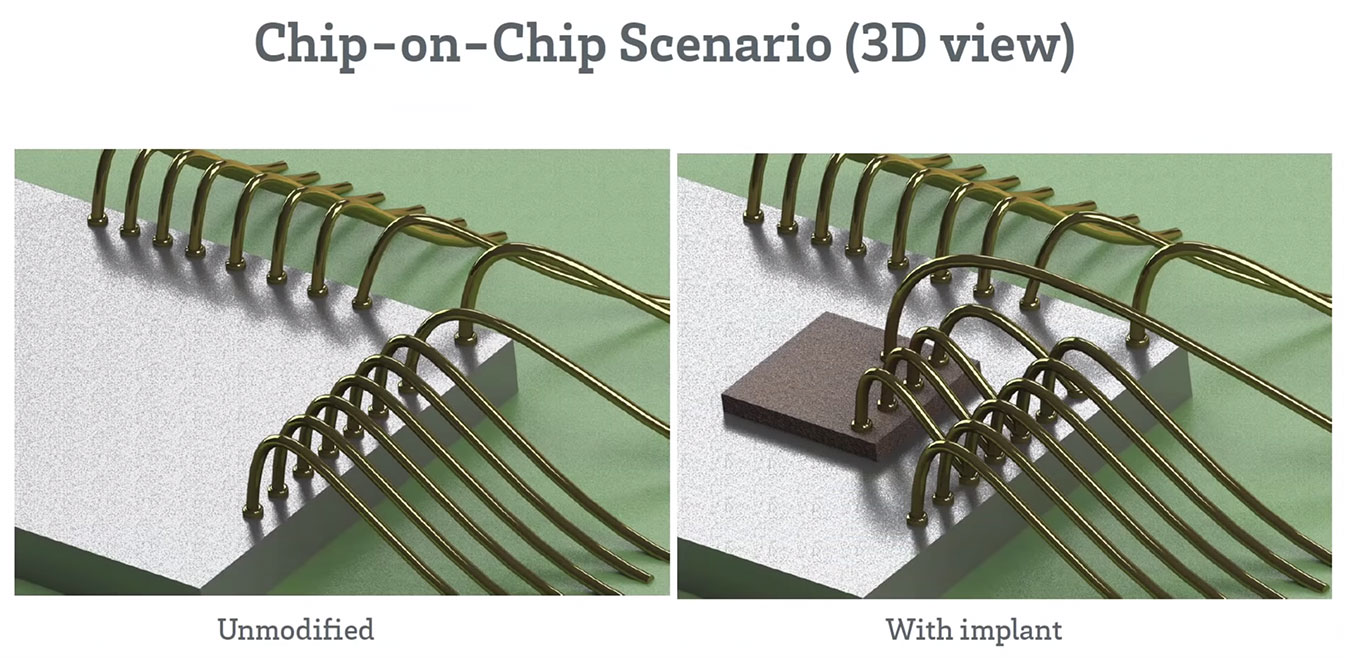

مردم تمایل دارند تصور کنند که تراشه ها نمی توانند یک بار خارج از کارخانه تغییر کنند ، اما این چنین نیست در بسیاری موارد ، چیزی که ما به عنوان یک تراشه واحد می بینیم ، در واقع چندین ریزگرد جداگانه در یک بسته است. یک دشمن باتجربه می تواند از همان فناوری استفاده کند تا یک قطعه کوچک دیگر از سیلیکون را در همان بسته قرار داده و این ایمپلنت را به مخاطبین موجود وصل کند.

کاشت تراشه. منبع تصویر

در حقیقت ، تجهیزات لازم برای انجام چنین کاری نسبتاً ارزان و به آسانی در دسترس است (طبق گفته بلندگو ، یک دستگاه سیم کشی استفاده شده از چین حدود 7000 دلار هزینه دارد) ، اگرچه نتایج جعلی در پرتوهای ایکس قابل تشخیص است. [19659004] بسته های مقیاس تراشه (WL-CSP) در سطح ویفر (WL-CSP) بسیار گران تر هستند ، اما اشعه X فریب را آشکار نمی کند.

اصلاح مدار مجتمع (IC)

به طور معمول ، شرکت ها تراشه هایی را برای رشته خود طراحی می کنند. وظایف خاص اما آنها را برای تولید برون سپاری می کند. فقط بازیگران بزرگ بازار توانایی تهیه تراشه های خاص خود را دارند. در این نوع چیدمان ، بیش از یک راه برای اصلاح محصول نهایی وجود دارد به گونه ای که هنوز مطابق با شرایط مرجع است. علاوه بر این ، پس از اینکه یک تراشه یا دستگاه از دست طراحان خارج نشده است ، نادر است که کسی محصول نهایی را مطابق با مشخصات اصلی بررسی کند.

در چه مقطعی می توان سخت افزار را تغییر داد؟

مجری چندین تعویض ارائه داد. سناریوها از پیچیده و دشوار (رهگیری حمل و نقل بار به عنوان نمونه ای شدید) گرفته تا نسبتاً آسان. به طور گسترده ، هر کسی می تواند محصولی را بخرد ، دستکاری کند و آن را به فروشنده بازگرداند ، که می تواند دوباره آن را بفروشد. و ، به طور رسمی ، در مراحل مختلف تهیه ، تیم بسته بندی سازنده ، نمایندگان گمرک و بسیاری از طرف های دیگر به تجهیزات دسترسی دارند و هرکدام از آنها می توانند در صورت انتخاب ، دستکاری کنند. برای همه اهداف و اهداف ، استفاده از سخت افزار منبع باز امنیت امنیتی را بهبود نمی بخشد.

نتیجه گیری

در پایان زمان ارائه خود ، هوانگ درباره این که تغییرات تولید سخت افزار می تواند کاربران نهایی را قادر سازد تا امنیت تراشه ها و دستگاه ها را بررسی کنند ، حدس زد. . علاقه مندان به فلسفه حرکت و همچنین جزئیات فنی اصلاح تراشه باید ویدیوی ارائه را مشاهده کنند.

همه راه های خطرناک ساخت سخت افزار گران و پر زحمت نیستند و از همه مهمتر ، هیچ ارتباط مستقیمی وجود ندارد. بین پیچیدگی حمله و تشخیص چقدر دشوار است. در مورد کاربران مشاغل ، از تهدید مواظب باشید و تنها به محصولات امنیتی endpoint اعتماد نکنید. سیستم های حفاظت از زیرساخت های شرکتی تهدیدات پیشرفته و حملات هدفمند را برطرف می کنند.

.

Comments