کروناویروس به عنوان قلاب | وبلاگ رسمی کسپرسکی

ایمیل های تقلید مکاتبات تجاری با پیوست های مخرب چیز جدیدی نیست. ما حداقل سه سال گذشته آنها را در ترافیک ناخواسته مشاهده کرده ایم. هرچه جعل دقیق تر باشد ، احتمال اینکه قربانی چیزی به آن مشکوک نباشد ، بیشتر می شود.

چنین فیشینگ به ویژه برای کارکنان شرکت هایی که کالایی را می فروشند خطرناک است ، زیرا نامه های الکترونیکی با درخواست های تحویل یا سفارشات از قبل اجرا می شوند. کارخانه. حتی شخصی که برای ردیابی جعلی آموزش دیده است ، می تواند گاهی اوقات برای تعیین اینکه آیا یک پیام فیشینگ است یا سفارش قانونی از طرف مشتری ، تلاش کند. بنابراین ، تعداد ایمیل های متقاعد کننده اما جعلی همچنان رو به رشد است. آنها به اندازه هرزنامه های مخرب سنتی با آنها روبرو نمی شوند ، به این دلیل است که آنها برای یک هدف خاص طراحی شده اند و به آدرس های هدفمند ارسال می شوند.

این چند هفته گذشته ، کلاهبرداران با استفاده از شیوع coronavirus برای دادن اعتبار بیشتر به موشک های خود استفاده کردند. نامه های الکترونیکی غالباً مشکلات زایمان مربوط به ویروس را ذکر می کنند ، و گیرنده را وادار می کند که تعجب کند که درباره چه تحویل صحبت می کند. در موارد دیگر ، مهاجمان از این بیماری استفاده می کنند تا نیاز به رسیدگی سریع به درخواست را فوراً فشار دهند زیرا شرکای معمول آنها نمی توانند به موقع کالا را تحویل دهند. هرچه ممکن باشد این باشد ، هدف این است که قربانی مجبور شود یک دلبستگی مخرب را باز کند. ترفندهای استاندارد به عنوان بهانه استفاده می شود ، معمولاً شامل درخواستی برای بررسی جزئیات حمل و نقل ، داده های پرداخت ، سفارش یا در دسترس بودن محصول می باشد.

در زیر چند نمونه خاص از این نوع فیشینگ و خطرات مربوط به آن وجود دارد.

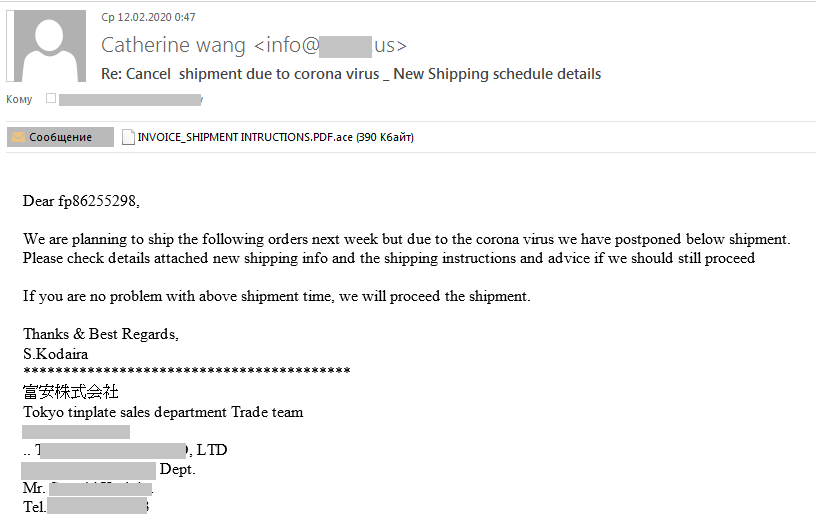

تحویل تأخیر

کلاهبرداران می نویسند که Covid-19 باعث شده است تحویل چیزی به تعویق بیفتد. آنها با مهربانی اطلاعات تحویل به روز شده را همراه با دستورالعمل های جدید ضمیمه می کنند. به طور خاص ، آنها می پرسند که آیا زمان تحویل مناسب است ، بنابراین از گیرنده خواسته می شود پرونده ضمیمه را باز کند ، که در نگاه اول مانند یک فاکتور در قالب PDF به نظر می رسد.

اما به جای فاکتور ، داخل یک نصب کننده NSIS است که یک اسکریپت مخرب را اجرا می کند. اسکریپت سپس یک فرایند cmd.exe استاندارد را آغاز می کند و از طریق آن کد مخرب را اجرا می کند. از این طریق ، کد در چارچوب یک فرآیند قانونی ، با عبور از مکانیسم های دفاعی استاندارد اجرا می شود. هدف نهایی جاسوسی از اقدامات کاربر است. محصولات امنیتی پست الکترونیکی ما این تهدید را به عنوان Trojan-Spy.Win32.Noon.gen تشخیص می دهند.

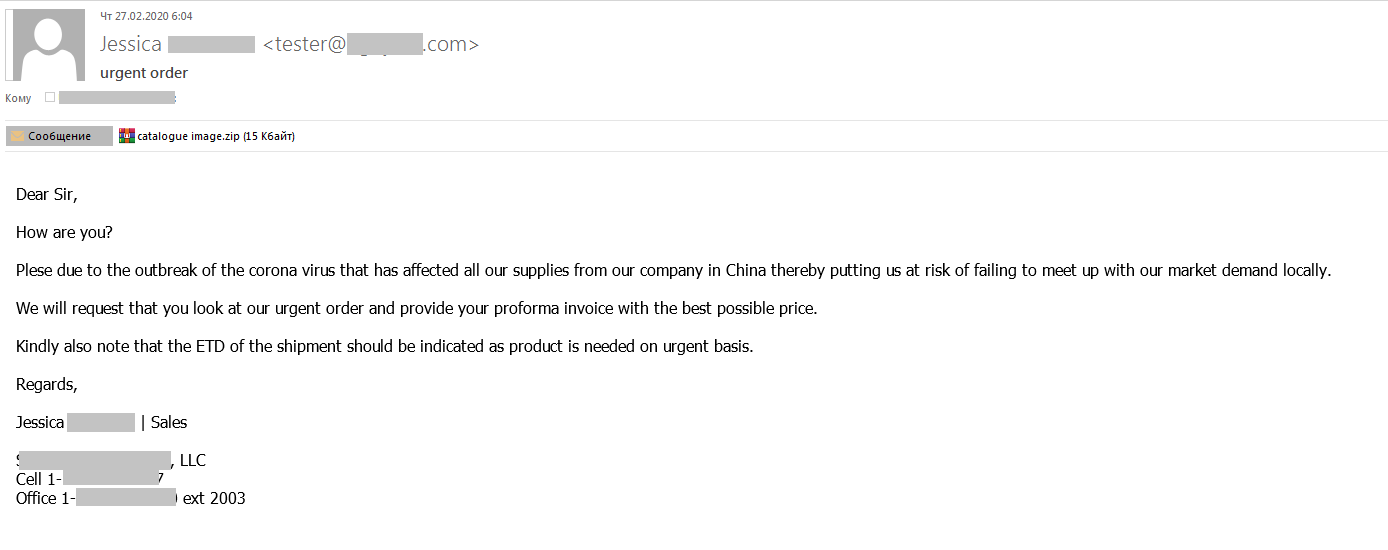

سفارش راش

کلاهبرداران ادعا می کنند که به دلیل شیوع coronavirus ، تأمین کنندگان چینی آنها نمی توانند تعهدات خود را انجام دهند. در شرایط فعلی به اندازه کافی قانع کننده به نظر می رسد. برای جلوگیری از ناامید کردن مشتریان ، آنها ظاهرا به دنبال سفارش فوری برای برخی کالاها (نامشخص در نامه) از شرکتی هستند که گیرنده در آن کار می کند. چه شغلی می تواند در مقابل چنین فرصتی ناگهانی مقاومت کند؟

تعجب ، شگفت زده ، پرونده پیوست شده حاوی چنین نظمی نیست ، اما Backdoor.MSIL.NanoBot.baxo . هنگام راه اندازی ، این کد مخرب را در داخل فرآیند قانونی RegAsm.exe اجرا می کند (دوباره در تلاش برای دور زدن مکانیزم های دفاعی). این امر باعث می شود مهاجمان از راه دور به رایانه قربانی دسترسی پیدا کنند.

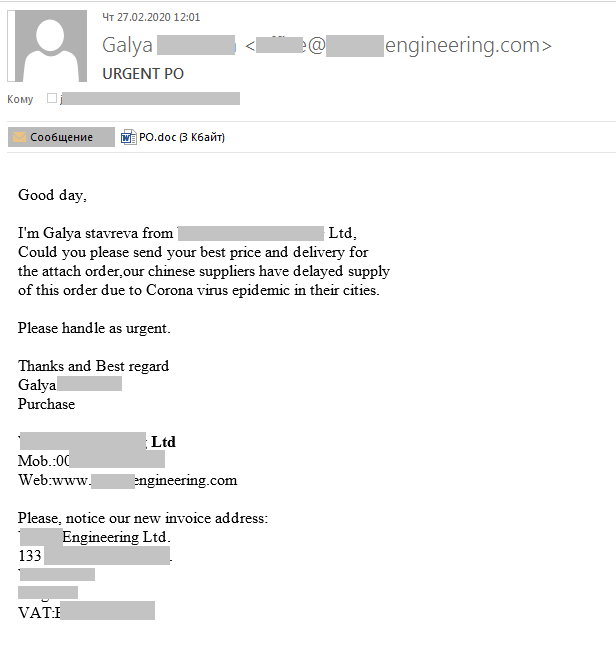

یک دستور عجله دیگر

این تغییر در موارد فوق است. باز هم ، کلاهبردار ذکر می کند که یک شرکت سازنده ساختگی چینی دارای مشکلات تحویل می باشد و در مورد قیمت گذاری و شرایط تحویل کالاهای ذکر شده در پرونده DOC پیوست سؤال می کند.

یک پرونده DOC به دلایلی خاص استفاده می شود. Inside بهره برداری از آسیب پذیری CVE-2017-11882 در Microsoft Word است (راه حل های ما آن را به عنوان Exploit.MSOffice.Generic تشخیص می دهد). با باز شدن ، آن را بارگیری و اجرا می کند Backdoor.MSIL.Androm.gen . هدف ، مانند همه درهای پشتی ، دستیابی از راه دور به سیستم آلوده است.

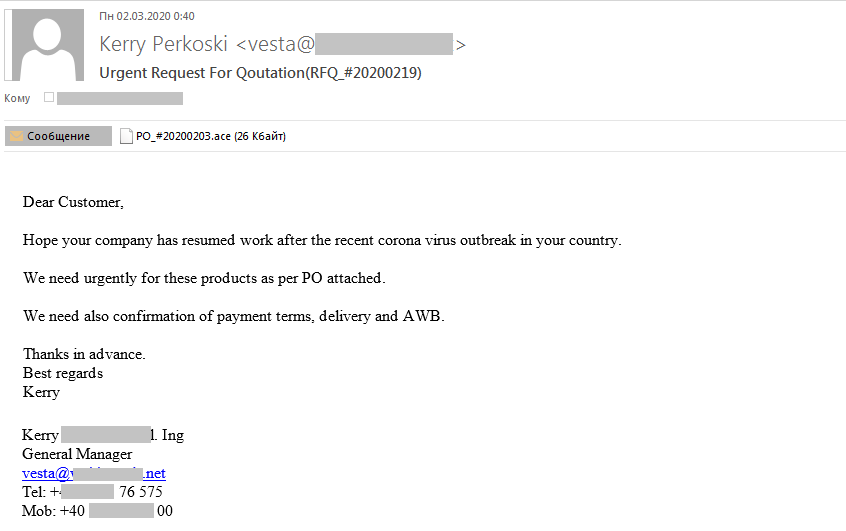

هیچ زمانی برای از دست دادن نیست!

این طرح برای شرکت هایی که به دلیل همه گیر شدن کوروی ویروس (دچار یک گروه بزرگ و بزرگ) هستند ، دچار اختلال در گردش کار می شوند. رو به رشد). کلاهبرداران گیرنده را به بازیگری تحت فشار قرار می دهند ، در حالی که ابراز امیدواری می کنند که شرکت می تواند کار خود را پس از اختلال در coronavirus از سر بگیرد.

به جای یک سفارش ، پیوست حاوی Trojan.Win32.Vebzenpak.ern . هنگام راه اندازی ، این کد مخرب را در فرآیند قانونی RegAsm.exe اجرا می کند. هدف این است که مجدداً دسترسی مهاجمان را از دستگاه به خطر بیاندازید.

نحوه محافظت در برابر پیوست های پست الکترونیکی مخرب

برای جلوگیری از اینکه مجرمان سایبری شما را از یک تروجان یا پشتی به شکل پیوست رها کنند ، این موارد را دنبال کنید راهنمایی:

- پسوند پرونده های پیوست شده را با دقت بررسی کنید. اگر کارایی داشته باشد ، احتمال عدم امنیت آن نزدیک به 100٪ است.

- بررسی کنید که آیا شرکت فرستنده واقعاً وجود دارد یا خیر. این روزها ، حتی ریزترین شرکت ها ، ردپای آنلاین دارند (برای مثال ، حساب های رسانه های اجتماعی). اگر چیزی پیدا نکردید ، کاری نکنید. در هر صورت ، احتمالاً ارزش انجام تجارت با چنین شرکتی را ندارد.

- بررسی کنید که آیا جزئیات مربوط به قسمت فرستنده و امضای خودکار مطابقت دارد یا خیر. به طرز عجیبی ، کلاهبرداران غالباً از این جزئیات غافل می شوند.

- به یاد داشته باشید که مجرمان سایبری می توانند اطلاعات مربوط به شرکت خود را از منابع آزاد بدست آورند. بنابراین اگر شک دارید حتی اگر نامه الکترونیکی حاوی اطلاعات موثقی است ، برای تأیید پیام این پیام به شرکت مراجعه کنید.

- از همه مهمتر ، اطمینان حاصل کنید که شرکت شما از یک راهکار امنیتی قابل اعتماد هم در ایستگاه های کاری استفاده می کند. در سطح سرور پست الکترونیکی و اطمینان حاصل کنید که مرتباً به روز می شود و از بانکهای اطلاعاتی به سرعت استفاده می کند. اگر اینگونه نباشد ، می توان تشخیص داد که آیا پیوست نامه الکترونیکی مضر است ، به ویژه در رابطه با اسناد Office.

.

Comments