درحال امضای دیجیتال PDF

به سختی شرکتی یا سازمان دولتی وجود دارد که از پرونده های PDF استفاده نمی کند. و آنها اغلب از امضاهای دیجیتالی برای اطمینان از صحت چنین اسناد استفاده می کنند. هنگامی که یک پرونده امضا شده را در هر بیننده PDF باز می کنید ، این برنامه پرچمی را نشان می دهد که سند را امضا کرده است ، و توسط چه کسی ، و به شما امکان دسترسی به منوی اعتبار امضا را می دهد.

بنابراین ، تیمی از محققان از چندین دانشگاه آلمانی برای تست استحکام امضاهای PDF تنظیم شده است. Vladislav Mladenov از Ruhr-Universität Bochum یافته های این تیم را در کنگره ارتباطات آشوب به اشتراک گذاشت (36С3).

وظیفه محققان ساده بود: محتویات یک سند PDF امضا شده را اصلاح کنید بدون اینکه اعتبار را امضا کند ، بی اعتبار باشد. در تئوری ، مجرمان سایبری می توانند همین کار را برای انتقال اطلاعات نادرست یا اضافه کردن محتوای مخرب به یک پرونده امضا شده انجام دهند. از این گذشته ، مشتریانی که یک سند امضا شده از یک بانک را دریافت می کنند ، به احتمال زیاد به آن اعتماد کرده و روی هر لینک در آن کلیک می کنند.

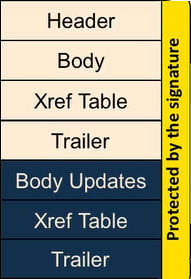

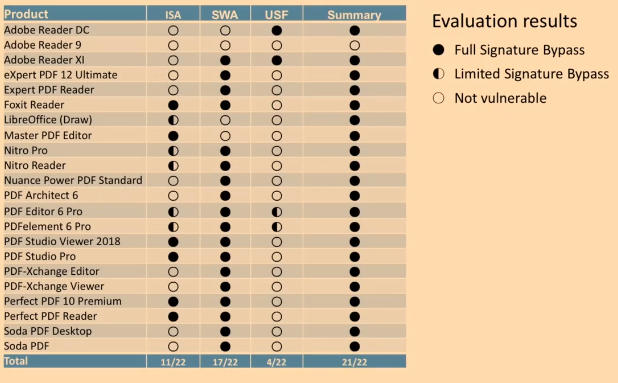

این تیم 22 مشاهده کننده PDF محبوب را برای سیستم عامل های مختلف انتخاب کرده و به طور سیستماتیک به نتایج آزمایش های خود می پردازند. [19659005] ساختار پرونده PDF

جدول خلاصه ای از آسیب پذیری های بینندگان PDF. منبع

جدول خلاصه ای از آسیب پذیری های بینندگان PDF. منبع

به اندازه کافی شگفت آور ، یک برنامه کاربردی که برای هیچکدام از ترفندهای محققان قرار نگرفت Adobe Reader 9 بود. مشکل این است که مستعد آسیب پذیری RCE است و فقط توسط کاربران لینوکس استفاده می شود ، فقط به این دلیل که آخرین نسخه است. در دسترس آنها است.

نتیجه گیری عملی

از این همه نتیجه گیری چه نتیجه گیری می توان برداشت؟ اول اینکه ، هیچ کس نباید کورکورانه به امضای دیجیتالی PDF اعتماد کند.اگر شما یک نقط green سبز را در جایی ببینید ، این لزوماً به معنای امضای آن نیست. معتبر است.

دوم ، حتی یک سند امضا شده نیز می تواند خطری را ایجاد کند ، بنابراین قبل از باز کردن هر پرونده ای که به صورت آنلاین دریافت شده یا کلیک روی هر پیوندی در آنها ، مطمئن شوید که یک راه حل امنیتی مطمئن در رایانه خود نصب کرده اید.

.

Comments