پایانه از نظر امنیت سایبر

آخرین فیلم Terminator قرار است در صفحه بزرگ ظاهر شود. بنا به گفته سازندگان ، طرح آن ادامه سمینال Terminator 2: Day Judgment است و تمام اقساط آن در یک بخش دیگر از واقعیت قرار دارد. به طور کلی ، ایده عصیان هوش مصنوعی به طور واضح یک مشکل امنیت اطلاعات است ، بنابراین تصمیم گرفتیم فضای سایبری فیلم را بررسی کنیم. تمرکز ما بر روی دو فیلم اول در حق رای دادن خواهد بود.

The Terminator

بیایید این را از مسیر خارج کنیم: ما با خود Terminator هیچ مشکلی نداریم. metalhead به شدت از برنامه نویسی خود پیروی می کند و زرنگی و استعدادی در ردیابی سارا کانر نشان می دهد. به خاطر داشته باشید که اولین فیلم در سال 1984 اکران شد. در آن روزها رایانه ها به اندازه الان رایج نبودند ، بنابراین از دیدگاه ما ، جالب ترین قسمت صحنه مبارزه نهایی با سایبورگ است.

از این رو ، قابل توجه می دانیم که هیچ کس هنگام طراحی شرکت صنعتی بی نام ، امنیت سیستم های اطلاعاتی را در نظر نگرفته است. امکاناتی که در آن ماشین های گران قیمت کار می کنند هیچگونه محافظتی ندارد. درب محل از خیابان از شیشه ساخته شده است. هیچ امنیتی وجود ندارد. درب واحد تولیدی که روبات های صنعتی در آن قرار دارند ، هیچ قفل ندارد – فقط یک پیچ در قسمت داخلی. و کامپیوترها و کنترل پنل ها درست در کنار ورودی قرار دارند.

همچنین ، در کمی از قرار دادن محصول (عمدی یا غیر) ، توسط ورودی ، یک شات واضح از یک واحد کنترل برای ربات FANUC S-Model 0 دریافت می کنیم. سری F30 ، EDITION 005 ، تولید شده توسط GMF Robotics. در eBay می توانید مستنداتی را برای این دستگاه پیدا کنید (با علامت "استفاده داخلی GMF") که می تواند برای یادگیری نحوه خرابکاری در فرایند تولید استفاده شود. بدیهی است ، در سال 1984 دستیابی به چنین اسنادی سخت تر می شد. سپس دوباره ، کوین میتنیک توانست اطلاعات بسیار مخفی تری به دست آورد.

با تغییر اندک تنظیمات رایانه می توان به موفقیت بسیار زیادی رسید – از خرابکاری در گردش کار و پایین آوردن واحد تولید ، تا تنظیم فرآیند فن آوری برای خراب کردن محصول نهایی یا ایجاد آن. [در هنگام عمل شکست.]

Terminator 2

در فیلم دوم ، ما کامپیوترها و سیستم های اطلاعاتی به مراتب بیشتری می بینیم. اما این همچنین به معنای مسائل امنیتی بیشتر است. بیایید با این واقعیت شروع کنیم که در آینده ، شورشیان سایبورگ را مجدداً برنامه ریزی کرده اند. مشخص نیست که چرا Skynet پیش بینی نکرده و چنین تخلفی را مسدود کرده است. اما بیایید قدم به قدم پیش برویم.

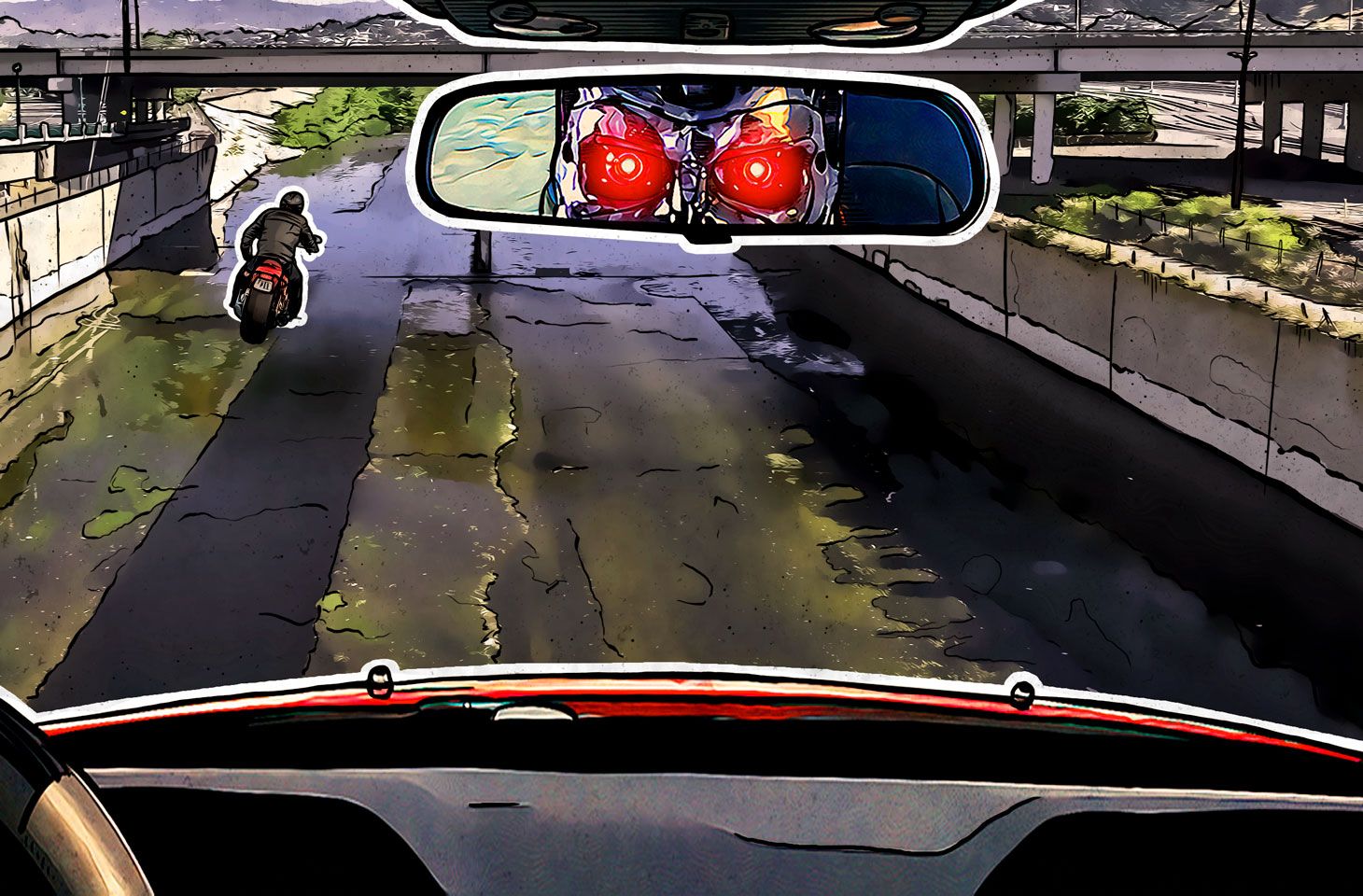

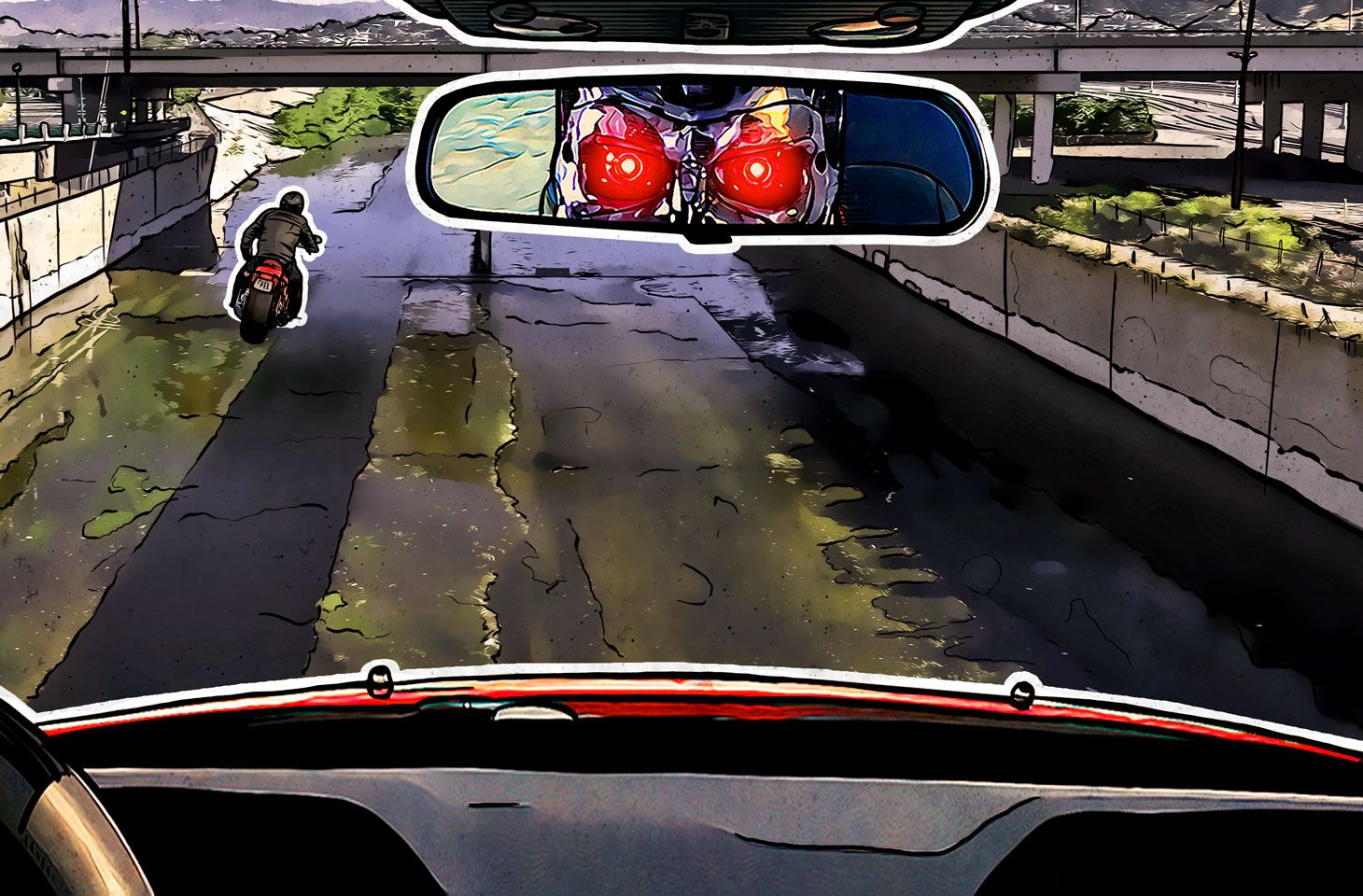

رایانه اتومبیل پلیس

یک صحنه اولیه نشان می دهد که چگونه پایانه فلز مایع شکل یک افسر پلیس را می گیرد و ماشین وی را ربوده ، که در آن یک کامپیوتر متصل به شبکه پلیس وجود دارد. این اولین استخوانی است که با تیم امنیت اطلاعات پلیس انتخاب شده است. چرا کامپیوتر درخواست مجوز نمی کند؟ آیا یک ماشین پلیس آنقدر منطقه قابل اعتماد را در نظر گرفته است که کسی به آن فکر نکرده است؟ این یک خراش دهنده سر است ، به ویژه با توجه به اینکه مأموران پلیس دائماً ماشین های خود را رها می کنند تا پس از مجرمان یا از شهود سوال کنند ، و این شبکه حاوی اطلاعات بسیار محرمانه است. یا آیا افسر هنگام ترک وسیله نقلیه به راحتی فراموش کرده بود که کامپیوتر را قفل کند؟ در این صورت ، ما می خواهیم که این آژانس اجرای قانون به شدت به آموزش آگاهی از تجاوز به عنف به پرسنل خود احتیاج داشته باشد.

سرقت از دستگاه خودپرداز

در همین حال ، جان کانر و همکارانش با اتصال آن به یک Atari Portfolio PDA از طریق شکاف کارت این انحراف به ما نشان می دهد که حتی بدون شورش Skynet ، فناوری در جهان Terminator در یک مسیر جایگزین حرکت می کند. در واقعیت ، امکان استخراج داده های کارت به علاوه پین از یک دستگاه خودپرداز یا از خود کارت – یا از هرجای دیگر وجود ندارد: دستگاههای خودپرداز شماره شماره کارت را ندارند و پین روی کارت وجود ندارد. ناگفته نماند که Portfolio Atari با پردازنده 4.9152-MHz 80C88 خود ، به سختی بهترین ابزار برای پین های اجباری بی رحمانه است.

مهندسی اجتماعی به سبک Terminator

به طرز عجیبی ، مکالمه تلفنی بین دو پایانه قابل قبول است. – یکی از جان کانر تقلید می کند ، دیگری از مادر مادری خود. به این معنا که این یکی از پیشگویی های آینده نگران آینده است که قابل قبول است قابل قبول است: در یک مورد اخیر ، مهاجمان ظاهراً از یک سیستم یادگیری ماشین برای تقلید از صدای یک مدیر عامل استفاده می کردند.

آنها ممکن است با یک فرد مخرب صحبت کنند ، اما تنها یک نفر حدس می زند که چگونه آن را تأیید کند – T800 می پرسد که چرا سگ پارس می شود ، با استفاده از عمداً از نام اشتباه استفاده می کند ، و T1000 بدون آنکه این ترفند را مشاهده کند پاسخ می دهد. به طور کلی ، این روش خوبی است که در صورت تردید در صحت و سقم شخص در انتهای دیگر خط ، به کار می رود.

مایلز دیسون

مردی که مسئولیت ایجاد "پردازنده انقلابی" را از بقایای CPU دیگر بر عهده دارد. منبع ناشناخته ، بسیار جالب است. برای مبتدیان ، او با اطلاعات طبقه بندی شده در خانه کار می کند (و همه ما می دانیم که منجر به چه چیزی می شود). اما این کنترل اصلی ما نیست. او با فشار دادن Enter کامپیوتر خود را خاموش می کند. به سختی جای تعجب دارد که سیستم مبتنی بر پردازنده وی به سرکشی رسیده است.

Cyberdyne Systems

عجیب است ، اما Cyberdyne Systems به عنوان یک شرکت که در زمینه امنیت اطلاعات جدی است به تصویر کشیده می شود. مدیر توسعه با برخی از انواع مشکوک به مطب می آید؟ امنیت به او اجازه نمی دهد و به اجازه کتبی احتیاج دارد. نگهبان می یابد همکارش گره خورده است؟ زنگ هشدار مطرح شده است و اولین اقدام برای جلوگیری از دسترسی به طاق مخفی است.

باز کردن درب طاق به دو کلید نیاز دارد که یکی از آنها مهندس است. دیگری در میز امنیتی نگه داشته می شود. تنها عدم موفقیت در اینجا این است که جان با استفاده از Portfolio Atari معتبر خود صندوق امانات را باز می کند. گاوصندوق مطمئناً یك چیز است كه می توانست از زورگیری بی رحمانه در امان باشد.

نابود كردن اطلاعات

صادقانه ، اگر سارا كانور و همكار. در واقع موفق به از بین بردن اطلاعات شدم ، من کلاه خود را می خورم. از یک چیز ، T-800 کامپیوترها را با یک تبر خرد می کند ، که حتی با انفجار متعاقب آن ، مطمئن ترین راه برای از بین بردن هارد دیسک نیست.

اما این نکته اصلی نیست. در سال 1991 ، شبکه های محلی در حال استفاده گسترده بودند ، بنابراین Cyberdyne Systems می توانست نسخه های پشتیبان از داده های کار را در اختیار داشته باشد ، و احتمالاً در همان اتاقی که تیم توسعه کار می کرد ، نبود. مطمئناً ، اقدامات مهاجمان مبتنی بر دانش دایسون بود. اما تضمین این که او همه چیز را چگونه می داند کجاست؟ از این گذشته ، به او مبدأ پردازنده آسیب دیده گفته نشده است كه از طریق موتور معكوس عمل می كند ، بنابراین به وضوح به او اطمینان 100٪ نمی دهد.

ویژگی های طراحی سایبورگ

سر T-800 حاوی تراشه ای است كه خود را صدا می كند. (صحبت از طریق سایبرگ که کنترل می کند) یک "پردازنده شبکه عصبی". عجیب ترین چیز این است که پردازنده دارای سوئیچ سخت افزاری برای خاموش کردن حالت یادگیری است. حضور چنین سوئیچ می تواند به معنای این باشد که Skynet می ترسد سایبورگ ها بیش از حد خودمختار شوند. به عبارت دیگر ، Skynet از شورش AI بر علیه AI شورشی می ترسد. به نظر می رسد دیوانه کننده است.

T-1000 واکنش نشان می دهد عجیب و غریب در برابر افت شدید دما هنگامی که در ازت مایع منجمد شده است. به نظر می رسد بدن جسمی آن پس از یخ زدایی به حالت عادی باز می گردد ، اما مغز آن به میزان قابل توجهی کند می شود. از آنجا که زخمی T800 پس از اسلحه خزنده می شود ، منفعلانه به آن نگاه می کنیم ، هرچند منطقی تر باشد که مدل خراب شده را از بین ببریم و شکار را برای هدف اصلی ، جان کانر ادامه دهیم. همچنین ، بنا به دلایلی ، سارا کانر را مجبور می کند جان را برای کمک فراخواند ، حتی اگر بتواند صدای او را کاملاً تقلید کند (که چند دقیقه بعد انجام می دهد). به طور خلاصه ، کم کم فکر می شود و بنابراین آسیب پذیر می شود. شاید برخی از رایانه های داخل سر وی نتوانند در نتیجه overcooling شروع به کار کنند.

برای طراحی یک سیستم کامپیوتری قابل اعتماد که در برابر سازندگانش قیام نمی کند ، منطقی است که از یک سیستم عامل ایمن با مفهوم پیش فرض انکار کنید. اجرا شده در سطح سیستم. ما چنین سیستمی را توسعه داده ایم ، هرچند اندکی دیرتر از سال 1991. اطلاعات بیشتر در مورد سیستم عامل و رویکرد مبتنی بر ایمنی ما برای امنیت سیستم اطلاعات در صفحه وب KasperskyOS در دسترس است.

.

Comments