نحوه کار رمزنگاری: با نگاه به حوادث اخیر

ارزهای رمزنگاری بیش از یک دهه است که در حال حاضر است. در این دوره ، ما بیش از صد هک اصلی رمزنگاری و سایر خدمات مرتبط با رمزنگاری را مشاهده کرده ایم.

اغلب اوقات ، جزئیات هک ناشناخته است. یادگیری چه کسی هک شده ، چه اتفاقی افتاده است و چقدر دزدیده شده ، آسان است ، اما "چطور" گریزان است. روزنامه نگاران بیشتر به مبالغ درگیر علاقه مند هستند و سازمان های قربانی هیچ عجله ای برای افشای جزئیات شرم خود ندارند.

بیایید شکاف ها را پر کنیم و کمی در مورد نحوه کار این هک ها صحبت کنیم – نه موعظه بلکه به امید امید [جلوگیریازعودمجدد

فیشینگ و بدافزار: هک استاندارد رمزنگاری

Cryptoexchanges رمز و اعتبارات پول و عادی کاربران را در حساب های بانکی معمولی ذخیره می کند. برای مجرمان سایبری ، درگیری با پول معمولی خطرناک است. برای رهایی از غارت دزدیده شده ، آنها قبل از اینکه بانک فرصتی برای مسدود کردن حساب ها داشته باشد ، باید سریع آن را واریز کنند. به همین دلیل هکرها به طور معمول از رمزپرداخت ارز خودداری می کنند.

از خارج ، اولین و شاید تنها حقایقی که در مورد یک هک رمزنگاری معمولی شناخته شده است (1) این اتفاق افتاد ، و (2) پول مشتری از بین رفته است. اما واقعاً چه اتفاقی افتاد؟ به احتمال زیاد موارد زیر: ابتدا مهاجمان لیستی از کارمندان را بدست آوردند ، علایق آنها را مورد مطالعه قرار دادند (از جمله در شبکه های اجتماعی) و ایمیل های هدفمند فیشینگ را با بارهای مخرب برای کسانی که از نظر بالقوه مسیح ترین آنها ارسال می شدند ، ارسال کردند. به این ترتیب ، مجرمان سایبری وارد شبکه مبادله شدند.

بعد ، آنها راه خود را در اطراف بنگاه یاد گرفتند: چند وقت یک حسابدار با مدیر ارتباط برقرار می کرد ، آنچه را که به یکدیگر می فرستادند ، معماری شبکه داخلی ، جایی که Cryptowallets بودند. ذخیره شده و نحوه محافظت از آنها. این مرحله می تواند زمان زیادی را ببرد ، اما در نهایت باعث می شود تا مجرمان سایبری به دستگاه کارمند با دسترسی به سیستم های حساس دسترسی پیدا کنند.

اگر سیستم اتوماتیک بورس تنظیم شده است تا بتواند رمزنگاری را ارسال کند ، پس داشتن حق بهره بردار به معنای مهاجمان می باشد. cryptocurrency را برای خودشان بفرستند. اعتقاد بر این است که حمله اخیر به بورس Binance مطابق با چنین سناریویی آشکار نشده است.

حملات هدفمند: چگونه می توان محافظت کرد

اگر تجارت شما یک تبادل رمزنگاری است ، وظیفه شما این است که اطمینان حاصل کنید که هزینه یک حمله بیش از سود بالقوه ضرب شده با احتمال موفقیت است. از این رو نیاز به:

- به کارمندان آموزش در فضای مجازی آموزش دهید (برای مثال ، عدم باز کردن یک سخنرانی با فرمت DOC) ؛

- از یک راه حل امنیتی برای محافظت در برابر حملات هدفمند استفاده کنید – ترجیحاً آن چیزی که نه تنها از تهدیدات در هر گره خاص محافظت می کند ، بلکه به دنبال ناهنجاری های موجود در سازمان است ؛

- دستورالعمل سفارش دهید (در طی آن کارشناسان امنیتی سعی می کنند در سیستم شما نفوذ کرده و حرکت کنند و سپس به شما می گویند که نقاط ضعف کجاست).

دو برابر کردن: سرقت دستگاه خودپرداز بیت کوین با تلفن

مسیر دیگری برای سرقت بیت کوین به شکل دستگاههای خودپرداز ظاهر شد. افراد معمولاً از دستگاههای خودپرداز فقط برای برداشت پول از حساب های بانکی موجود خود استفاده می کنند ، اما یک دستگاه خودپرداز بیت کوین بیشتر می افزاید: توانایی خرید و فروش Cryptocurrency.

برای اجرای کلاهبرداری بیت کوین از طریق دستگاه خودپرداز ، مردم می توانند از آن استفاده کنند. دستگاه ها برای فروش بیت کوین ، دریافت وجه نقد و سپس معاملات را لغو می کنند. به نظر می رسد کار بسیار واضح است ، اما به عنوان مثال ، در مدت کوتاهی از 45 دستگاه خودپرداز با قابلیت رمزنگاری در کانادا ، سارقان با 200000 دلار از آنها پول گرفتند.

چگونه ممکن است چنین اتفاقی بیفتد؟ همانطور که می دانید ، اطلاعات موجود در بلاکچین در بلاک ها ذخیره می شوند ، از این رو نام. معامله ای مانند "ارسال 1 BTC به جان" بلافاصله در بلوک نوشته نمی شود. ابتدا صف می شود و تقریباً هر 10 دقیقه یکبار بلاک جدید ایجاد می شود. هر معامله تأیید نشده توسط خالق بلوک از صف خارج می شود. لازم به ذکر است که فضای کافی برای همه معاملات در بلوک وجود ندارد ، بنابراین اولویت با کسانی که هزینه های بالاتری دارند (که سازنده بلوک آن را حفظ می کند) است.

باور کردن کار سختی است ، اما توسعه دهندگان منطق پشت دستگاههای خودپرداز هستند. به آنها دستور ندهید که منتظر بمانند تا معاملات قبل از توزیع وجه نقد به blockchain نوشته شود. راحتی کاربر امنیت را به خطر انداخت.

یک جزئیات کوچک دیگر: در ابتدا ، بیت کوین اجازه لغو معاملات صف را صادر نمی کرد ، که اغلب منجر به معاملات با هزینه های ناچیز می شد که برای چندین روز در سیستم آویزان بودند. برای حل این مشکل ، بیت کوین یک مکانیسم جایگزینی برای هزینه اضافه کرد ، و اجازه می دهد یک معامله منتظر بماند که یک خط معاملاتی با دیگری جایگزین شود – به طور معمول برای افزایش کمیسیون و انتقال سریع. اما این مکانیسم همچنین امکان تغییر گیرنده را فراهم می کند و بیت کوین ها را به فرستنده باز می گرداند.

برای اینکه آن را آسیب پذیری بنامیم ، می توان آن را ملایم قرار داد. بی پروا بود. و این همان چیزی است که منجر به آن شد:

هک دو برابر هزینه: چگونه می توان از آن محافظت کرد

پس از سرقت پول ، شرکت پشت دستگاههای خودپرداز ، ماشینهای خود را تغییر داد تا یک زمان انتظار داشته باشد. اکنون کاربران برای دریافت پول نقد خود پس از تحویل بیت کوین ها باید به دستگاه خودپرداز مراجعه کنند. این کاربرپسند بسیار کمتری است ، اما این تنها راه برای انجام صحیح آن با توجه به مکانیک blockchain است.

در نتیجه ، مشخص است که برای جلوگیری از چنین هدر رفتن پول احمقانه است ، توسعه دهندگان باید دستور بررسی امنیتی برنامه را داده باشند. این امر شامل آن است که متخصصان خارج از کشور معماری خدمات شما را بررسی کنند ، کد را مشاهده کنند و به دنبال آسیب پذیری باشند.

حمله 51٪: تسلط بر blockchain

احتمالاً شما بدیهیات تغییر ناپذیری را شنیده اید: "داده ها در صفحه اصلی نمی توانند تغییر کند. "اما در بعضی موارد این تمام حقیقت نیست. برای درک دقیق تر نحوه کار blockchain و معدن ، "فناوری blockchain چیست و چگونه کار می کند" و "Explainer: Bitcoin Mining" را بررسی کنید.

دو اصل تضمین می کنند که blockchain برای همه کاربران یکسان است. اول ، همه شرکت کنندگان باید موافقت کنند که خالق بلوک بعدی چه کسی خواهد بود. احتمال خوش شانس بودن به منابع سرمایه گذاری بستگی دارد – هرچه قدرت استخراج بیشتر باشد ، شانس نیز بهتر خواهد بود.

دوم "طولانی ترین قاعده زنجیره ای" است که می گوید در صورت تعارض ، نسخه معتبر blockchain است. طولانی ترین اگر کسی نسخه خود را از blockchain جعل کند و سعی کند آن را پخش کند ، همه دیگران آن را رد می کنند زیرا منابع کمتری برای آن هزینه شده و بنابراین کوتاه تر است.

اما اگر جعلی بیش از 50٪ از کل استفاده کند ، اوضاع تغییر می کند. قدرت معدن در این زمان لازم است که تمام معدنچیان دیگر برای ایجاد ، مثلاً نه بلوک ، یک کاربر مخرب ایجاد کنند. 10. در این لحظه نسخه جعلی blockchain طولانی ترین نسخه می شود ، بنابراین همه آن را می پذیرند و تاریخ مالی به طور مؤثر تغییر می کند. کاربری که بیت کوین های خود را در نسخه قدیمی blockchain عمومی خرج کرده بود ، آن بیت کوین ها را در حساب خود در صندوق جعلی جعلی پیدا می کند.

این دقیقاً همان اتفاقی است که برای رمزگذاری Gate.io در اوایل سال 2019 رخ داده است. یک مهاجم Cryptocurrency خود را به تبادل (و این واقعیت را به blockchain عمومی نوشت) ، و در همین حال در مورد ایجاد blockchain شخصی خود تنظیم کرد. هنگامی که صرافی مبلغ انتقال را دریافت کرد و مبلغ آن را به ترازنامه مهاجم واریز کرد ، دومی blockchain خصوصی خود را پخش کرد (که شامل معامله فوق نیست ، اجازه بازپرداخت اعتبار رمزپرداخت را می دهد) و خواستار برداشت ترازنامه از بورس شد. در نتیجه ، ارز مبادله ای را از دست داد.

حالا بیایید ببینیم که چرا این یک اتفاق روزمره نیست ، و چه میزان محاسباتی را مجبور به خرج کردن خود می کند.

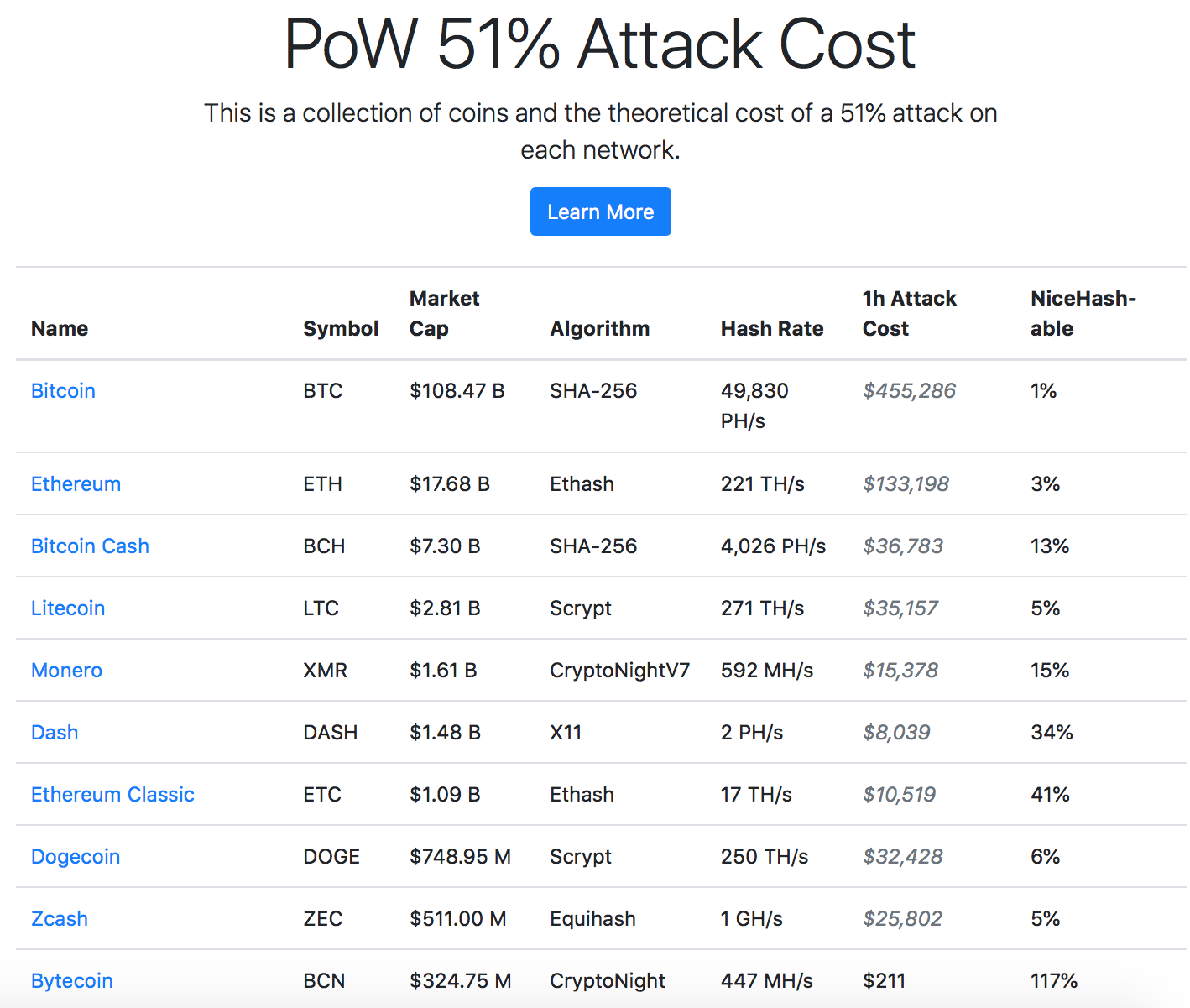

ما به عنوان نمونه از بیت کوین استفاده خواهیم کرد. ماینرها شش بلوک در ساعت ایجاد می کنند. برای هر بلوک ، پاداش 12.5 BTC صادر می شود. (در 6 اکتبر 2019 ، 75 BTC برابر 600000 دلار بود.) این تقریباً چقدر است که اجاره تمام قدرت استخراج بیت کوین برای یک ساعت هزینه دارد. سایت Crypto51 چنین محاسباتی را نشان می دهد:

تخمین زده شده از یک ساعت حمله 51٪ به ارزهای اصلی رمزنگاری شده

در ستون آخر مشخص شده ظرفیت چقدر است. در حال حاضر برای اجاره موجود است همانطور که مشاهده می کنید ، برای به دست آوردن blockchain Ethereum Classic ، همانطور که مهاجم فوق الذکر انجام داد ، حدود 10000 دلار در هر ساعت هزینه داشت. آنها به چهار ساعت زمان نیاز داشتند تا 200000 دلار هزینه کنند.

توجه داشته باشید که این اولین حمله از این نوع نیست. بسیاری از ارزهای رمزنگاری شده دیگر 51٪ حملات موفقیت آمیز را متحمل شده اند.

51٪ حملات: چگونه می توان محافظت کرد

به طور کلی ، توانایی بازنویسی blockchain و پول نقد در یک حمله 51٪ از ویژگیهای ذاتی این فناوری است. برای انجام هرگونه حمله تا آنجا که ممکن است گران باشید ، Cryptoexchanges سعی می کنید قبل از به روز کردن مانده کاربر پس از انجام معامله ، تا حد امکان صبر کنید. به این دلیل که تعداد بلوک های بیشتری که از زمان ورود معامله به blockchain وارد شده است ، احتمال دارد که این blockchain دوباره سازماندهی و به عقب برگردد. اما تأخیر باعث ایجاد ناراحتی عمده در نقل و انتقالات در طی چند ساعت می شود.

در هر صورت ، ما مطمئناً دوباره شاهد این نوع حمله خواهیم بود.

سرقت کلید مخفی: کلمه عبور رمز عبور

برای گذراندن رمزگذاری ، شما نیاز دارید. کلید مخفی نکته اصلی آن چیزی است که در Cryptowallets ذخیره می شود. تعادل کاربر در blockchain ذخیره می شود.

اگر کریستو فلت ها را تغییر می دهید ، باید کلید را از کیف پول قدیمی به نسخه جدید کپی کنید. برای راحتی ، این کلمه شامل یک عبارت بذر است که از 12 کلمه ساده تشکیل شده است – برای مثال ، سقوط جادوگر تغذیه شرم ، جاده ناامیدی نهر جاده مجدداً یخ کمترین .

یک بار ، سازندگان یک Cryptowallet بطور تصادفی این عبارت را برای طلسم بصورت آنلاین ارسال کرد ، اشتباهی که یک Cryptoinvestor پس از تحمل سرقت 70،000 دلاری متوجه شد. ما شک داریم که دلیل دزدی این دلیل بوده است ، اما به هر حال ماجرا آموزنده است.

این اتفاق افتاد زیرا امروزه معمولاً برنامه ها از ابتدا نوشته نمی شوند ، بلکه از اجزای آن ، از جمله مؤلفه های توسعه دهندگان شخص ثالث ، مونتاژ می شوند. اینگونه است که توسعه دهندگان Cryptowallet Coinomi پیش رفتند. برای نمایش فرم ورودی عبارت عبور ، آنها از مؤلفه jxBrowser استفاده کردند. این برنامه با توجه به توسعه دهندگان ، به طرز جادوایی تمام متن های وارد شده در فرم را بررسی نمی کند. و به همین دلیل برای همه زبانهای شناخته شده جهان با دیکشنری ها لود نمی شود ، با استفاده از googleapis.com یک چک مبتنی بر ابر انجام می دهد.

برای فرم های ورودی معمولی ، این می تواند مفید باشد ، اما برای زمینه های ورودی که رمزهای عبور را می پذیرند و عبارات بسیار مخفی ، بسیار خطرناک است.

توسعه دهندگان در دفاع از خود اظهار داشتند كه عبارت بذر فقط به گوگل می رود و به صورت رمزگذاری شده ارسال می شود. و گوگل خطایی را برگرداند. با این وجود ، قربانی مطمئن است که این آسیب پذیری عامل سرقت بوده است.

سرقت کلید سری: چگونه می توان محافظت کرد

از یک طرف ، بی دقتی عادی باعث این مشکل شد. ویژگی طلسم این مؤلفه ثبت شد و دستورالعمل نحوه غیرفعال کردن آن را شرح داد. آزمایش متعارف احتمالاً مسئله را مشخص نکرده است ، اما بررسی امنیتی برنامه قطعاً خواهد داشت.

از طرف دیگر ، مشکل عمیق تر از آن است. استفاده از كتابخانه های شخص ثالث ، چه در حال حاضر و چه در آینده ، مسائل بالقوه را باز می كند (اگر بروزرسانی های آنها باعث آسیب پذیری آنها شود) و همچنین خطر حمله زنجیره تأمین را به دنبال دارد. در یک حمله زنجیره تأمین ، یک مجرمان سایبری نیازی به هک کردن توسعه دهنده اصلی ابزار ندارد. آنها فقط باید یکی از پیمانکاران خود را نقض کنند. غالباً پیمانکاران به خوبی محافظت نمی شوند و حتی ممکن است از اینکه کدامیک از پروژه های مهم استفاده خواهد شد آگاه نباشند.

بعضی مواقع سرتان را به بی پروایی مسئولین می کوبید و در بعضی مواقع با چقدر ناامید می شوید. آنها هستند.

.

Comments